Hacken und Verfolgen von Korrespondenz.

Wie funktioniert das?

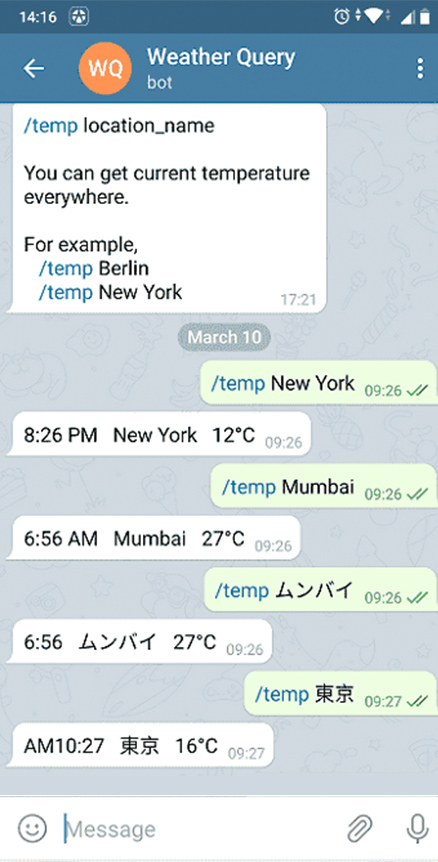

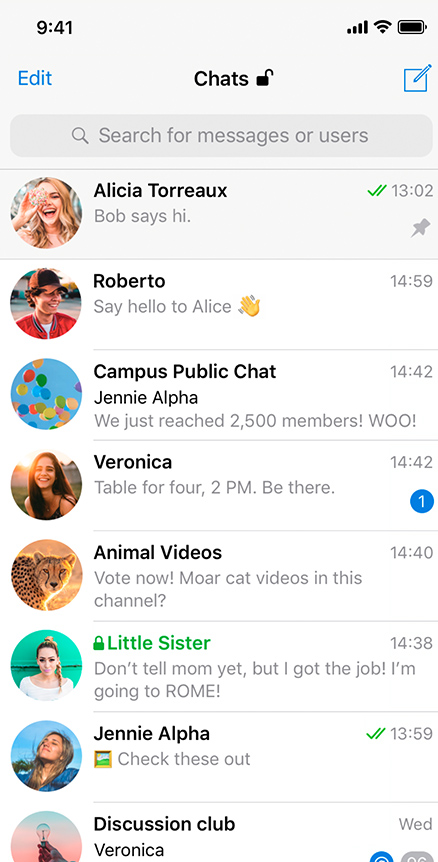

Nachdem der Benutzer die Details des Kontos angegeben hat, das er hacken möchte, und den Hack gestartet hat, führt die Anwendung eine bestimmte Abfolge von Vorgängen durch, nach deren Abschluss Tgtracker für das Zielkonto auf einem virtuellen Gerät autorisiert wird - die Verwendung eines virtuellen Geräts garantiert Vertraulichkeit und Anonymität des Hacks. Zunächst wird die Software die Kontodatenbank auf einer Schnittstelle eines Drittanbieters, dem Tgtracker Dashboard, bereitstellen. Anschließend sendet die Anwendung dem Nutzer eine Benachrichtigung, dass der Hack abgeschlossen ist. Sobald sich der Nutzer in sein Konto einloggt, beginnt die Software, ständig neue Aktivitäten zu überwachen und den Nutzer entsprechend den Benachrichtigungseinstellungen zu benachrichtigen.